O Google drive é um serviço de armazenamento e compartilhamento de arquivos on-line do Google que oferece suporte ao compartilhamento de diferentes tipos de arquivos, como fotos, vídeos, documentos, planilhas, apresentações, etc. O serviço oferece suporte a vários dispositivos, incluindo desktops, celulares, etc. por meio de diferentes modos, como como cliente de desktop, portal da web, aplicativos móveis etc.

Os usuários também podem convidar outras pessoas para visualizar, baixar e colaborar nos arquivos. O armazenamento funciona em colaboração com documentos, planilhas e slides do Google, um pacote de escritório que permite aos usuários editar documentos, planilhas, apresentações e assim por diante, online.

Artefatos forenses do Google Drive

O nome do aplicativo nativo do Google Drive é Backup e sincronização do Google. Depois de instalar o aplicativo, as seguintes entradas serão criadas na unidade raiz.

| Diretórios criados quando o Google Drive é instalado | |

| <SYSTEMROOT> \ Program Files \ Google \ Drive | Nesta pasta você encontrará o arquivo executável do aplicativo |

| <SYSTEMROOT> \ Arquivos de programas (x86) \ Google \ Drive | Aqui você encontrará informações sobre as atualizações do aplicativo |

| <SYSTEMROOT> \ Users \ <username> \ GoogleDrive | Esta é a pasta padrão usada para sincronizar os arquivos do usuário com o serviço de nuvem Google Drive |

| <SYSTEMROOT> \ Users \ <username> \ AppData \ Local \ Google \ Drive | Aqui você encontrará todos os arquivos do aplicativo nativo que armazenam informações sobre o aplicativo e os dados do usuário |

Registro

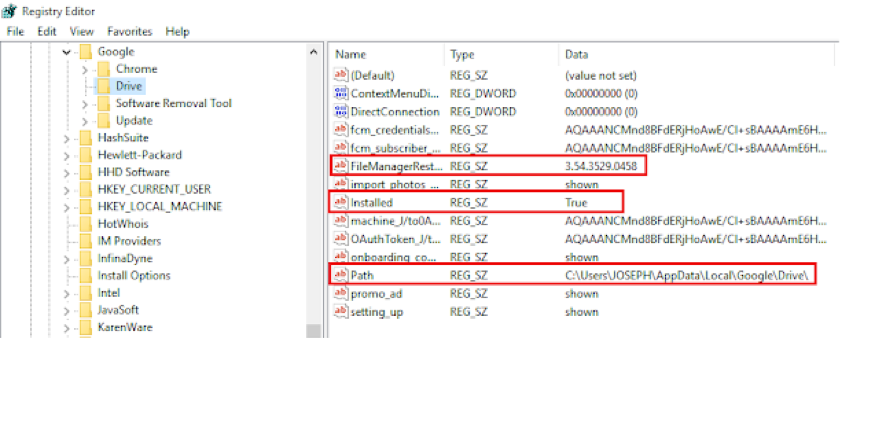

A instalação do Google Drive cria várias chaves e valores dentro do Registro. Veja as seções do registro listadas abaixo na imagem forense do disco rígido do suspeito.

- SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Installer \ Folders

- SOFTWARE \ Google \ Drive

- DAT \ Software \ Microsoft \ Windows \ CurrentVersion \ Run \ GoogleDriveSync

- DAT \ Software \ Classes

No Registro, podemos obter a versão instalada e a pasta do usuário.

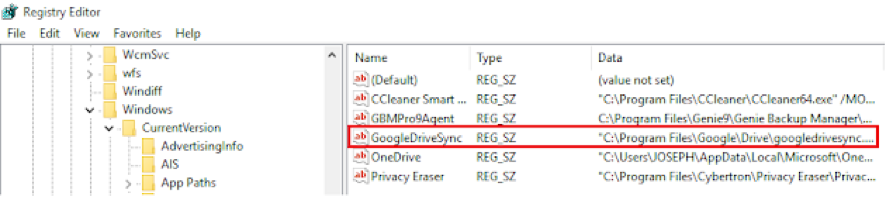

Vamos verificar o Registro para ver se o processo de sincronização inicia automaticamente com o login do usuário. A chave certa para visualizar aqui é NTUSER.DAT \ Software \ Microsoft \ Windows \ CurrentVersion \ Run

A versão e instalação do Google Drive no Registro do Windows podem ser encontradas em NTUSER.DAT \ Software \ Google \ Drive.

Log de Eventos

Também podemos determinar a instalação do Google drive no disco rígido do suspeito, visualizando os detalhes do seguinte log de eventos.

| Caminho | <SYSTEMROOT> \ Windows \ System32 \ winevt \ Logs \ Application.evtx |

| ID do evento | 1033 |

| Resumo da descrição do evento | O instalador do Windows instalou o produto |

| Nome do provedor | MsInstaller |

| Dados do Evento | Entre outros “<EventData> <Data> Backup and Sync From Google3.43.2448.907110330Google, Inc. (NULL) </Data>” |

Para determinar a execução do aplicativo Google Drive pelo suspeito, há uma infinidade de artefatos a serem observados.

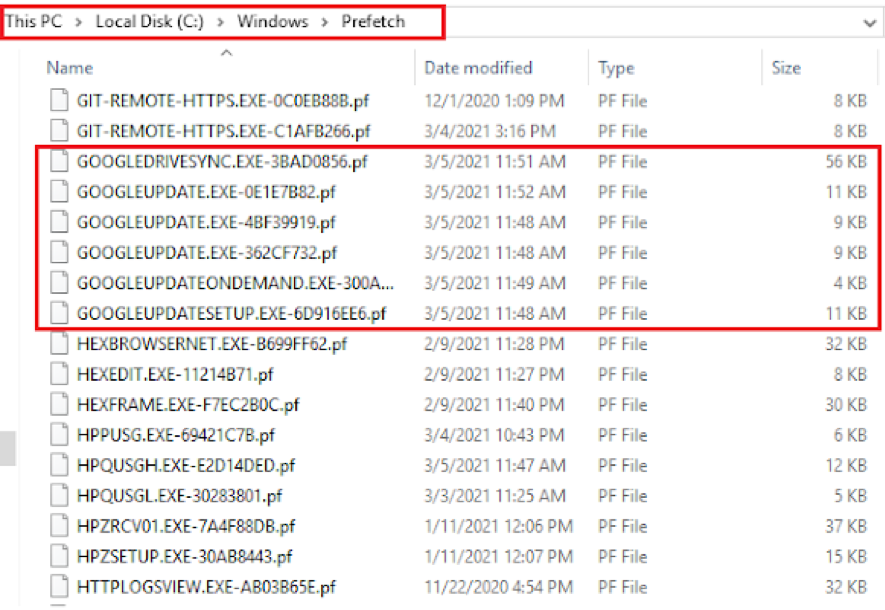

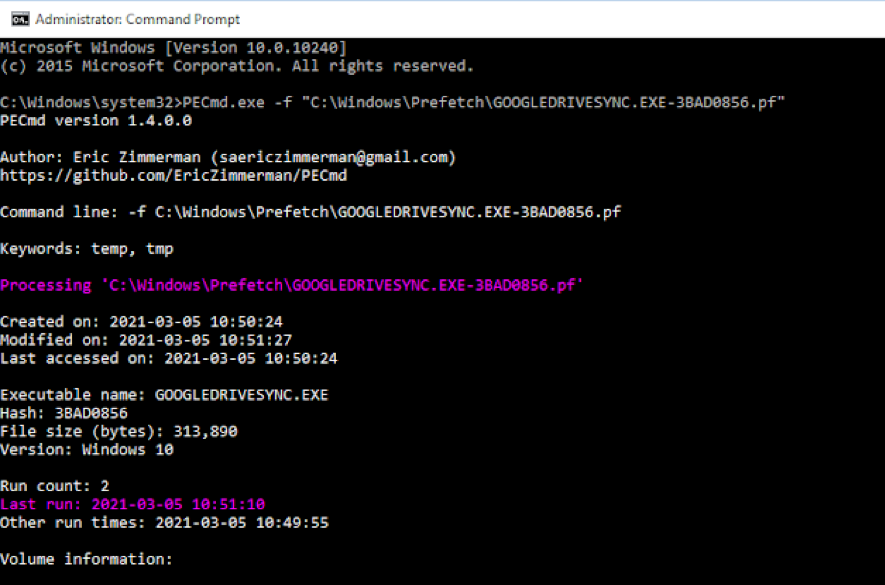

Pré-busca

O Windows armazena arquivos de pré-busca em <SYSTEMROOT> \ Windows \ Prefetch. Todos os arquivos de pré-busca são nomeados usando critérios de nomenclatura comuns. O nome do aplicativo em execução vem primeiro, depois vem um hash de oito caracteres do local onde o aplicativo foi executado e, finalmente, termina com a extensão.PF.

Você pode analisar o arquivo de pré-busca com PECmd de Eric Zimmerman para obter informações mais detalhadas. Uma saída truncada é mostrada abaixo.

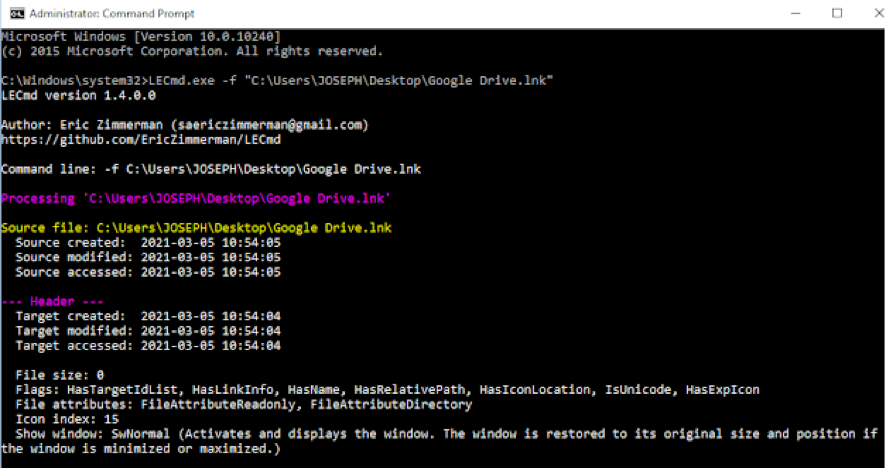

Arquivos LNK (atalho)

Os arquivos LNK contêm muitas informações úteis sobre o computador em que o arquivo foi criado pela primeira vez, além do computador onde ele reside atualmente. Para o Google Drive, os arquivos a serem procurados são:

- <SYSTEMROOT> \ Users \ <username> \ Desktop \ Google Drive.lnk

- <SYSTEMROOT> \ Users \ <username> \ Links \ Google Drive.lnk

- <SYSTEMROOT> \ ProgramData \ Microsoft \ Windows \ Menu Iniciar \ Programas \ Google \ Drive \ Google Drive.lnk

Você pode analisar cada um desses arquivos lnk com o LECmd de Eric Zimmerman para obter informações detalhadas. Uma saída truncada é mostrada abaixo.

Artefatos de banco de dados

Para encontrar evidências de uso do aplicativo, o examinador terá que examinar informações valiosas que podem ser armazenadas nos seguintes bancos de dados do aplicativo.

- <SYSTEMROOT> \ Users \ <username> \ AppData \ Local \ Google \ Drive \ user_default \ db

- <SYSTEMROOT> \ Users \ <username> \ AppData \ Local \ Google \ Drive \ user_default \ db

- <SYSTEMROOT> \ Users \ <username> \ AppData \ Local \ Google \ Drive \ cloud_graph \ db

- <SYSTEMROOT> Users \ <username> \ AppData \ Local \ Google \ Drive \ db

Definitivamente, você deve verificar os bancos de dados acima, pois eles estão cheios de informações valiosas.

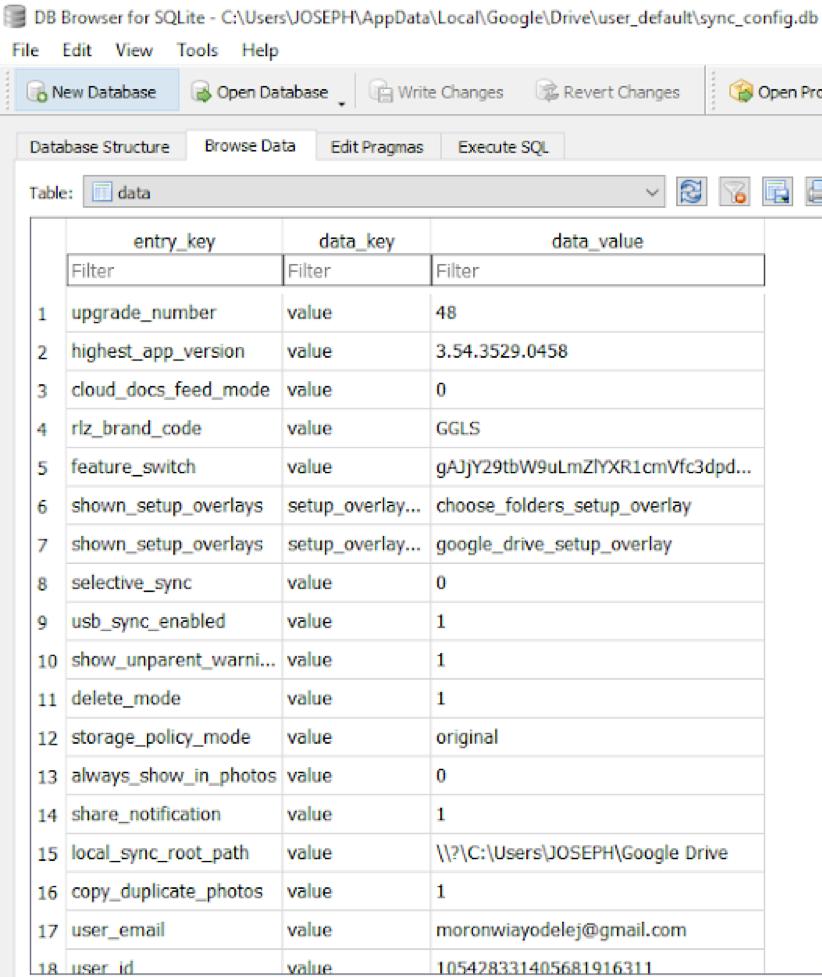

Sync_config.db

O sync_config.db é um SQlite3 dB que contém configuração de perfil como:

- Versão do cliente instalada

- Caminho raiz de sincronização local

- E-mail do usuário

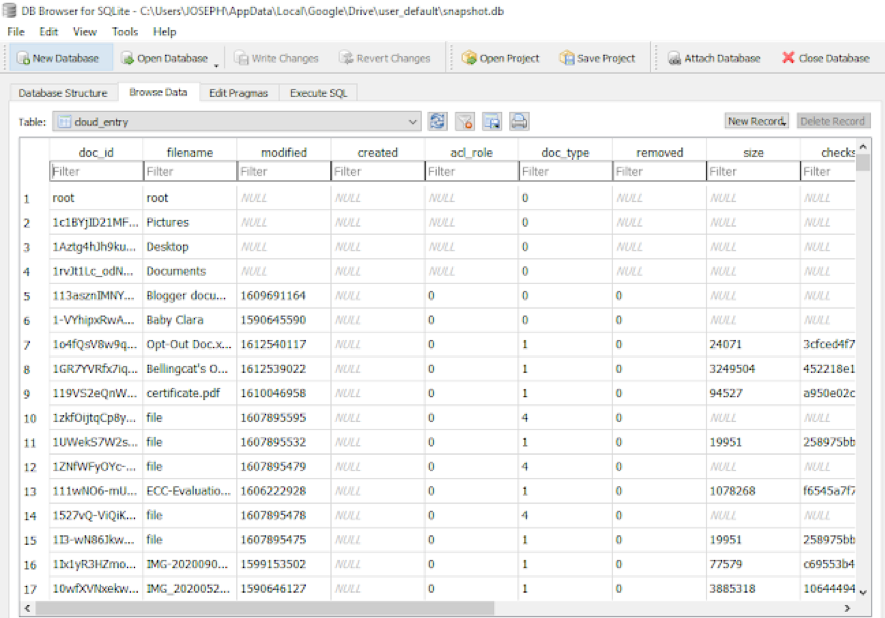

Snapshot.db

O snapshot.db é um SQlite3 dB que contém informações sobre entradas locais e de nuvem

- Tabela Cloud_entry

- Nome do arquivo

- Criado (carimbo de data / hora UNIX)

- Modificado (carimbo de data / hora UNIX)

- URL

- Soma de verificação (hash MD5)

- Tamanho

- Compartilhado

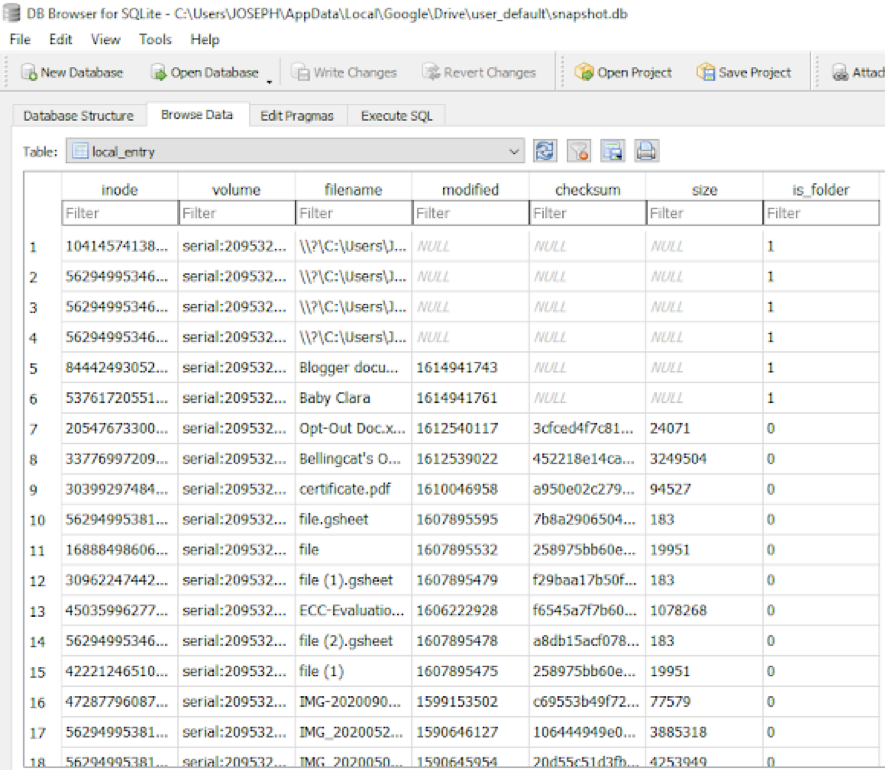

- Local_entry

- Nome do arquivo

- Modificado (carimbo de data / hora UNIX)

- Soma de verificação (hash Md5)

- Tamanho

Acima, você pode encontrar informações importantes sobre os metadados dos arquivos sincronizados, como valor de hash e carimbo de data / hora da última modificação.

Você pode saber se um arquivo sincronizado é compartilhado com outras pessoas e determinar a possível distribuição desse arquivo. (Como sempre 1 = Verdadeiro e 0 = Falso para atributo compartilhado)

Ao selecionar cloud_entry da tabela, obtivemos informações como nome do arquivo, data dos arquivos criados, removidos e tamanho modificado, checksum, shared, resource_type, etc. Também podemos selecionar local_entry para obter mais informações.

Do local_entry, os investigadores podem extrair valores como número do inode, nome do arquivo, modificado, checksum, tamanho e is_folder, onde 1 = true (é a pasta) e 0 = false (é o arquivo).

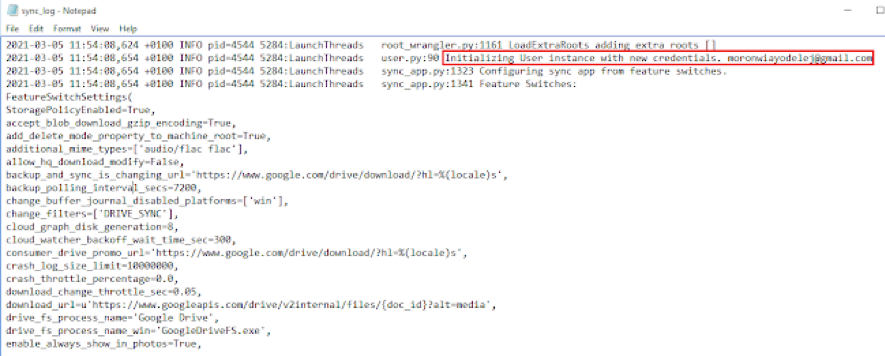

O arquivo de log

Você pode obter informações sobre a sessão de sincronização do cliente no arquivo sync_log.log localizado em <SYSTEMROOT> \ Users \ <username> \ AppData \ Local \ Google \ Drive \ user_default. O arquivo de log registra TUDO que um usuário faz com o aplicativo e é o que considero a mina de ouro na investigação forense do Google Drive. As informações disponíveis incluem: sessões de sincronização, arquivo criado, arquivo modificado e arquivo excluído.

Nota: Como os arquivos de log são fáceis de modificar (mesmo por usuários de computador novatos) e geralmente estão sujeitos a um debate de integridade no tribunal, o investigador é aconselhado a fazer um hash do arquivo de log para provar sua integridade na Corte.

Vamos abri-lo no bloco de notas para ver como fica.

Modificando um arquivo sincronizado com o aplicativo, criou a entrada acima. Isso ajuda a documentar as ações realizadas nos arquivos sincronizados. As entradas armazenadas neste log correspondem à maioria dos dados que estão dentro dos bancos de dados. No entanto, esse log também armazena ações do usuário, que não são armazenadas nos bancos de dados.

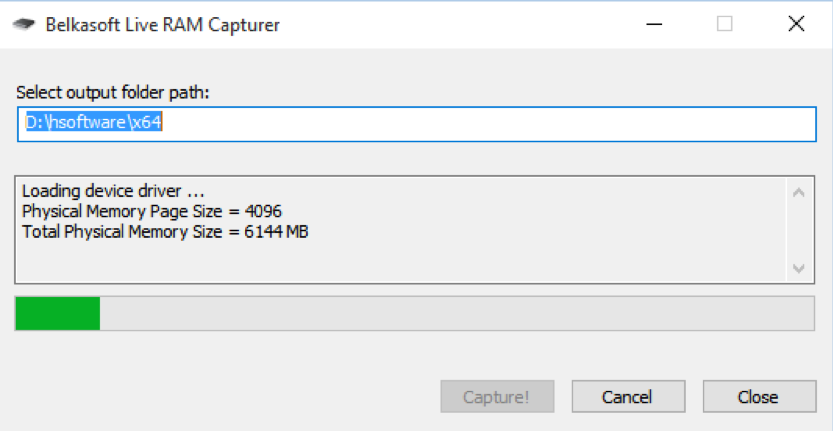

Artefatos de memória

Os investigadores podem descobrir informações sobre as sessões de um cliente Google Drive a partir da análise de RAM. Isso, é claro, só pode ser alcançado se, ao chegar à cena do crime, o responsável pelo incidente encontrar o sistema ligado. Para isso, o investigador pode executar uma ferramenta de captura de RAM para despejar o conteúdo de RAM e, em seguida, usar uma ferramenta de editor hexadecimal para analisar o conteúdo de RAM capturado. A ferramenta escolhida aqui será o capturador Belkasoft RAM . Para usar essa ferramenta, siga estas etapas:

- Baixe a ferramenta aqui(primeiro você precisará preencher um formulário simples de registro para prosseguir para a seção de download).

- Transfira a ferramenta para uma unidade USB – o USB deve ter mais armazenamento do que a memória RAM do computador de destino. Como um responsável pela resposta a incidentes, você já deve ter uma unidade USB preparada com a ferramenta de captura de RAM. \

- Execute o programa no PC onde deseja capturar sua RAM e clique no botão “Capturar”.

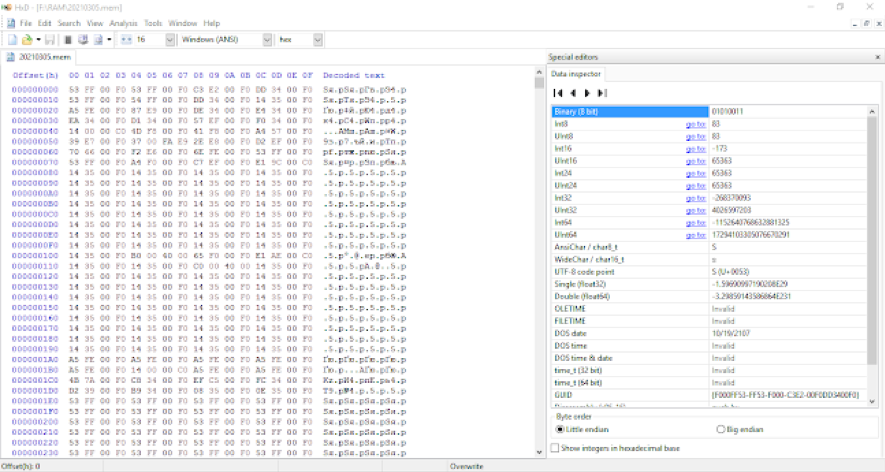

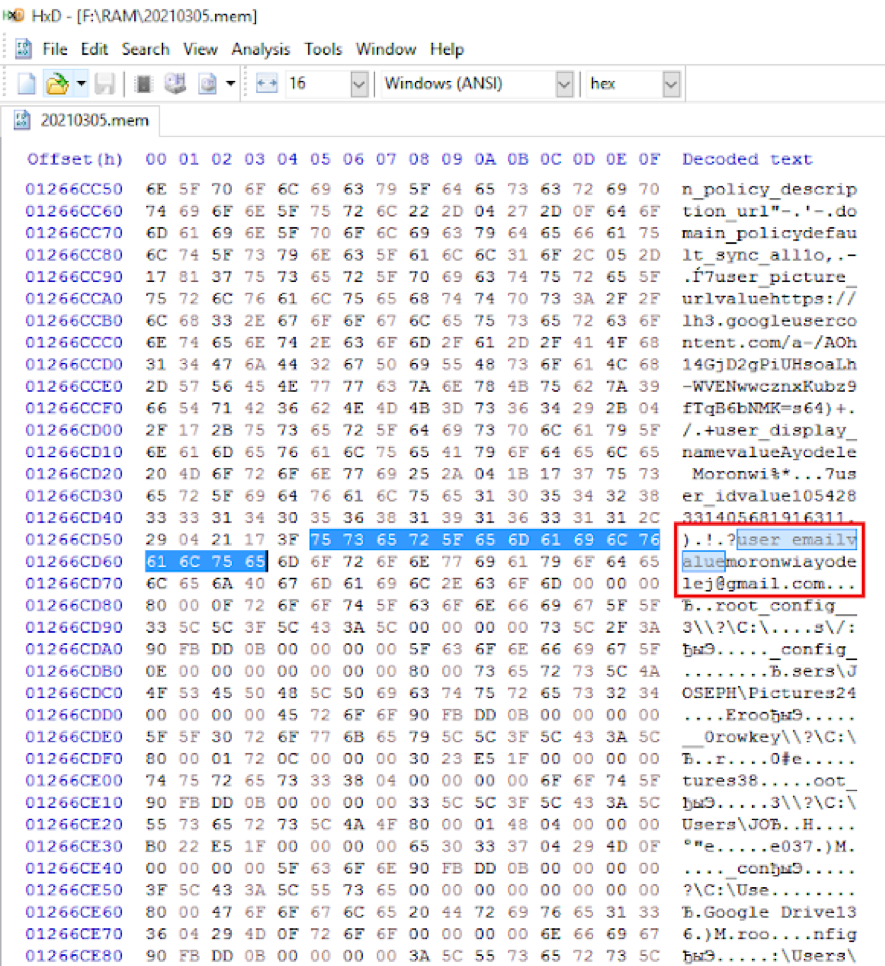

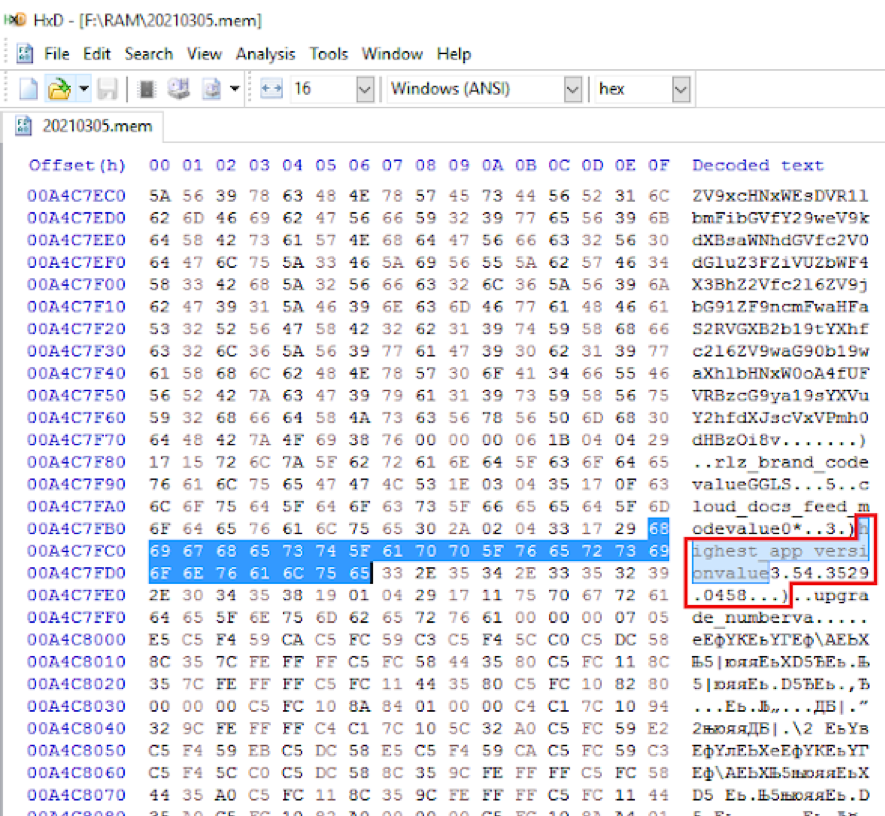

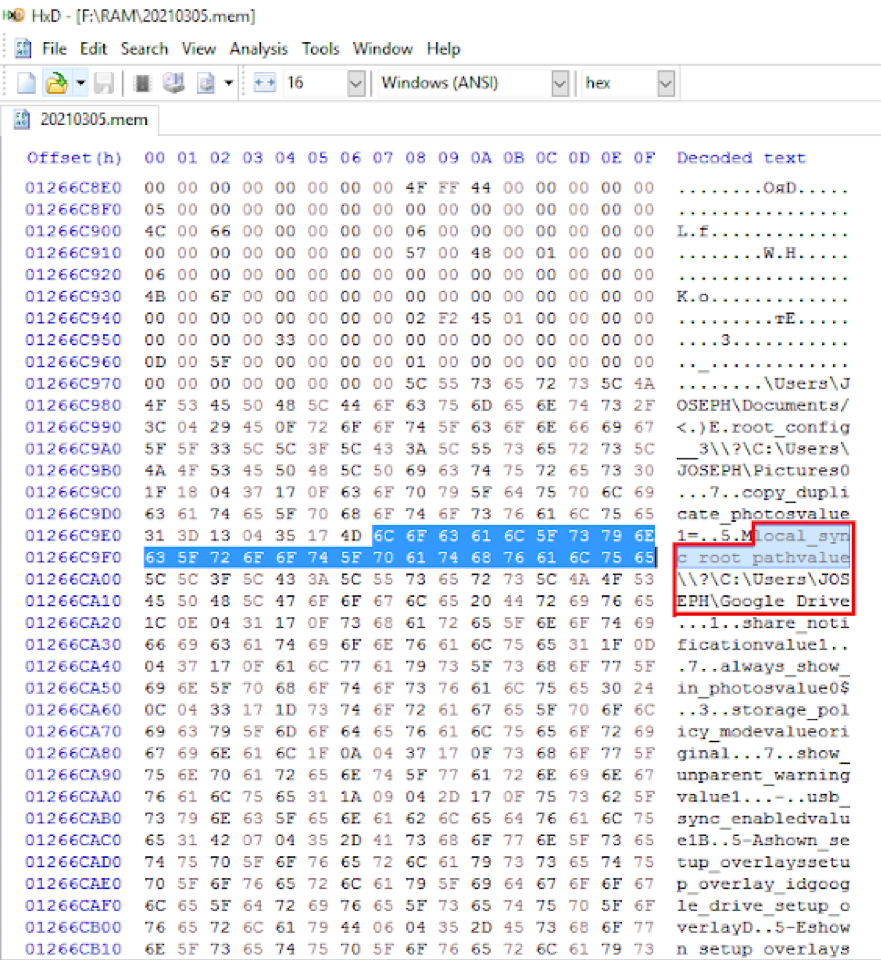

- Abra seu arquivo.mem (aqui 20210305.mem) capturado usando a ferramenta RAM Capturer da etapa anterior em seu editor hexadecimal HxD para análise.

Para localizar o ID de e-mail do usuário, insira a string user_emailvalue no editor hexadecimal (use Ctrl F).

Para verificar a versão do cliente Google Drive, insira a string higher_app_versionvalue no editor hexadecimal.

Para encontrar o caminho de exibição da pasta de sincronização padrão, insira a string local_sync_root_pathvalue no editor hexadecimal.

Todos os direitos reservados: JOSEPH MORONWI

Fonte: https://eforensicsmag.com/artifacts-of-google-drive-usage-in-windows-by-joseph-moronwi/